En MANRED la Seguridad es uno de los pilares de los Servicios aplicados y de implementación dentro de una Plataforma Informática.

La seguridad informática debe establecer normas que minimicen los riesgos a la información o infraestructura informática. Estas normas incluyen horarios de funcionamiento, restricciones a ciertos lugares, autorizaciones, denegaciones, perfiles de usuario, planes de emergencia, protocolos y todo lo necesario que permita un buen nivel de seguridad.

La seguridad informática está concebida para proteger los activos informáticos:

- La infraestructura computacional

- Los usuarios

- La información

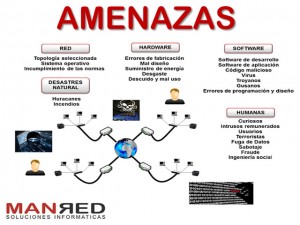

Las amenazas pueden ser causadas por

- Errores humanos a través de Intrusos, Fuga de Datos, Curiosos, falta de entrenamiento

- La Topología de la red, Incumplimiento de normas, Sistemas Operativos, cableado…

- En Hardware, Errores de fabricación, suministro de energía, Desgaste, etc…

- En Software, tanto de desarrollo (web, programas propios)… de Aplicación (aplicativos contratados que no funcionan de una manera correcta). Virus, Troyanos, Errores de Programación en Registro.

- Desastres Naturales, Incendios, etc.

Tipos de amenaza:

Amenazas por el origen

- Amenazas externas

- Amenazas internas

Amenazas por el efecto

- Robo de información.

- Destrucción de información.

- Anulación del funcionamiento de los sistemas o efectos que tiendan a ello.

- Suplantación de la identidad, publicidad de datos personales o confidenciales, cambio de información, venta de datos personales, etc.

Amenazas por el medio utilizado Robo de dinero, estafas,…

- Virus informático: malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un computadora, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos.

- Phishing.

- Ingeniería social.

- Denegación de servicio.

- Spoofing: de DNS, de IP, de DHCP, etc.

Las amenazas informáticas que viene en el futuro ya no son con la inclusión de troyanos en los sistemas o softwares espías, sino con el hecho de que los ataques se han profesionalizado y manipulan el significado del contenido virtual.

- Amenaza informática del futuro

- La Web 3.0, basada en conceptos como elaborar, compartir y significar, está representando un desafío para los hackers, provocando así la confusión lógica del usuario y permitiendo de este modo la intrusión en los sistemas.

- Obtención de perfiles de los usuarios por medios, en un principio, lícitos: seguimiento de las búsquedas realizadas, históricos de navegación, seguimiento con geoposicionamiento de los móviles, análisis de las imágenes digitales subidas a Internet, etc.

El análisis de riesgos informáticos es un proceso que comprende la identificación de activos informáticos, sus vulnerabilidades y amenazas

Elementos de un análisis de riesgo

El proceso de análisis de riesgo genera habitualmente un documento al cual se le conoce como matriz de riesgo. En este documento se muestran los elementos identificados, la manera en que se relacionan y los cálculos realizados.

Análisis de impacto al negocio

Para determinar el establecimiento de prioridades, el sistema de gestión de incidentes necesita saber el valor de los sistemas de información… confidencialidad, alta disponibilidad e integridad

Puesta en marcha de una política de seguridad

LOPD

- Elaborar reglas y procedimientos para cada servicio de la organización.

- Definir las acciones a emprender y elegir las personas a contactar en caso de detectar una posible intrusión

- Sensibilizar a los operadores con los problemas ligados con la seguridad de los sistemas informáticos.

Asegurar el sistema

- Utilizar técnicas de desarrollo.

- Implantar medidas de seguridad físicas: sistemas anti incendios, vigilancia de los centros de proceso de datos, sistemas de protección contra inundaciones, protecciones eléctricas contra apagones y sobretensiones, sistemas de control de accesos, etc.

- Codificar la información.

- Contraseñas

- Vigilancia de red

- Redes perimetrales de seguridad, o DMZ

- Tecnologías repelentes o protectoras: cortafuegos, sistema de detección de intrusos – antispyware, antivirus, llaves para protección de software, etc.

- Mantener los sistemas de información con las actualizaciones que más impacten en la seguridad.

- Copias de seguridad e, incluso, sistemas de respaldo remoto que permiten mantener la información en dos ubicaciones de forma asíncrona.

- Controlar el acceso a la información por medio de permisos centralizados y mantenidos (tipo Active Directory, LDAP, listas de control de acceso, etc.). Los medios para conseguirlo son:

- Restringir el acceso (de personas de la organización y de las que no lo son) a los programas y archivos.

- Redundancia y descentralización.

Se adecuarían o modificarían los servicios necesarios advirtiendo de las vulnerabilidades:

Algunas afirmaciones erróneas comunes acerca de la seguridad

«Mi sistema no es importante para un hacker»

Los métodos de contagio se realizan por medio de programas automáticos, desde unas máquinas a otras, estos no distinguen buenos de malos, interesantes de no interesantes, etc. Por tanto abrir sistemas y dejarlos sin claves es facilitar la vida a los virus y de posibles atacantes.

«Estoy protegido pues no abro archivos que no conozco»

Esto es falso, pues existen múltiples formas de contagio, además los programas realizan acciones sin la supervisión del usuario poniendo en riesgo los sistemas, si bien la medida es en sí acertada y recomendable.

«Como tengo antivirus estoy protegido»

En general los programas antivirus no son capaces de detectar todas las posibles formas de contagio existentes, ni las nuevas que pudieran aparecer conforme los ordenadores aumenten las capacidades de comunicación

«Como dispongo de un cortafuegos (firewall) no me contagio»

Esto únicamente proporciona una limitada capacidad de respuesta. Las formas de infectarse en una red son múltiples. Unas provienen directamente de accesos al sistema (de lo que protege un firewall) y otras de conexiones que se realizan (de las que no me protege). Emplear usuarios con altos privilegios para realizar conexiones puede entrañar riesgos, además los firewalls de aplicación (los más usados) no brindan protección suficiente contra técnicas de suplantación de identidad (spoofing). En todo caso, el uso de cortafuegos del equipo y de la red se consideran altamente recomendables.

«Tengo un servidor web cuyo sistema operativo es un Unix actualizado a la fecha y por tanto seguro»

Puede que esté protegido contra ataques directamente hacia el núcleo, pero si alguna de las aplicaciones web (PHP, Perl, Cpanel, etc.) está desactualizada, un ataque sobre algún script de dicha aplicación puede permitir que el atacante abra una shell y por ende ejecutar comandos en el unix. También hay que recordar que un sistema actualizado no está libre de vulnerabilidades sino que no se tiene ninguna de las descubiertas hasta el momento.